針對 Ivanti vTM 關鍵漏洞的(de) PoC 攻擊代碼已發布

Ivanti 解決了(le/liǎo)一(yī / yì /yí)個(gè)嚴重身份驗證繞過漏洞的(de)網絡攻擊案件,該漏洞被跟蹤爲(wéi / wèi) CVE-2024-7593(CVSS 評分爲(wéi / wèi) 9.8),該漏洞會影響虛拟流量管理器 (vTM) 設備,該設備可能允許攻擊者創建流氓管理員帳戶。

Ivanti vTM (Virtual Traffic Manager) 是(shì)一(yī / yì /yí)種基于(yú)軟件的(de)流量管理解決方案,旨在(zài)優化和(hé / huò)保護應用程序交付。

“成功利用此漏洞可導緻繞過身份驗證并創建管理員用戶,”該軟件公司發布的(de)公告中寫道(dào)。“在(zài) Ivanti vTM 22.2R1 或 22.7R2 版本以(yǐ)外的(de)版本中不(bù)正确地(dì / de)實施身份驗證算法,允許未經身份驗證的(de)遠程攻擊者繞過管理員面闆的(de)身份驗證。”

該漏洞是(shì)由于(yú)身份驗證算法的(de)錯誤實現造成的(de),該算法允許未經身份驗證的(de)遠程攻擊者繞過面向 Internet 的(de) vTM 管理員控制台上(shàng)的(de)身份驗證。

該公司通過發布補丁 22.2R1(2024 年 3 月 26 日發布)或 22.7R2(2024 年 5 月 20 日發布)解決了(le/liǎo)該漏洞。該公司解釋說(shuō),将其管理界面指向私有 IP 并限制訪問的(de)客戶可以(yǐ)盡早解決問題。

Ivanti 表示,它不(bù)知道(dào)在(zài)野外利用此漏洞的(de)攻擊,但它知道(dào)概念驗證漏洞利用代碼的(de)公開可用性。

“在(zài)披露時(shí),我們不(bù)知道(dào)有任何客戶被此漏洞利用。但是(shì),概念驗證是(shì)公開的(de),我們敦促客戶升級到(dào)最新的(de)補丁版本,“該公告繼續說(shuō)道(dào)。

爲(wéi / wèi)了(le/liǎo)限制此漏洞的(de)可利用性,Ivanti 建議通過私有/公司網絡限制管理員對網絡内部管理接口的(de)訪問。

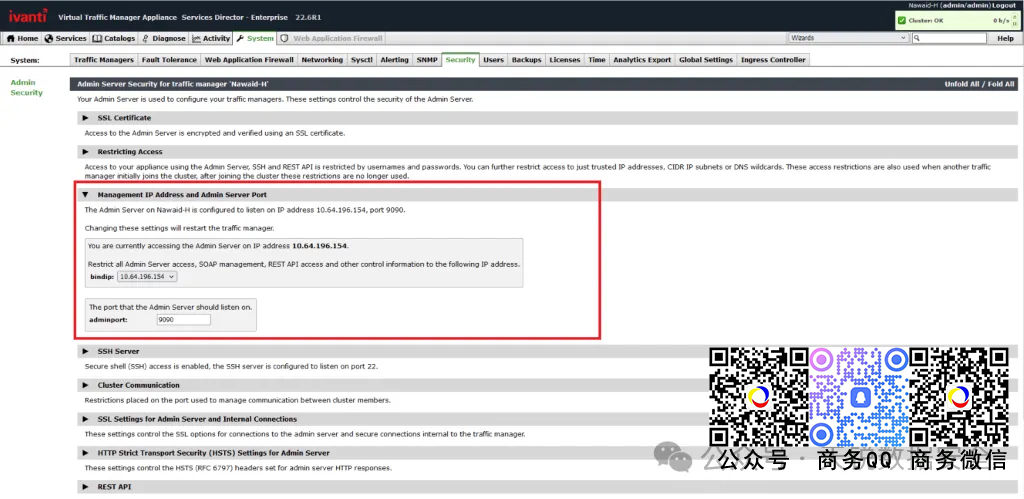

以(yǐ)下是(shì)公司提供的(de)說(shuō)明:

1. 在(zài) VTM 服務器上(shàng),導航到(dào)“系統>安全性”,然後單擊頁面的(de)“管理 IP 地(dì / de)址和(hé / huò)管理服務器端口”部分的(de)下拉列表 2.在(zài) bindip 下拉列表中,選擇管理接口 IP 地(dì / de)址。作爲(wéi / wèi)另一(yī / yì /yí)種選擇,客戶還可以(yǐ)直接使用“bindip”設置上(shàng)方的(de)設置來(lái)限制對受信任 IP 地(dì / de)址的(de)訪問,從而(ér)進一(yī / yì /yí)步限制誰可以(yǐ)訪問該接口。

上(shàng)一(yī / yì /yí)篇:管控用戶終端行爲(wéi / wèi) | 打造企業規範化網絡辦公環境

下一(yī / yì /yí)篇:探究竊密木馬FormBook免殺手段——多變的(de)加載器

産品方案了(le/liǎo)解

産品方案了(le/liǎo)解